Technologie informacyjne odpowiadają za przetwarzanie i kontrolę danych – ich spójność, dostępność oraz bezpieczeństwo; technologie operacyjne zarządzają natomiast fizycznym sprzętem i infrastrukturą. OT są często używane w kluczowych sektorach przemysłu takich jak produkcja, energetyka, transport czy gospodarka wodna. Obejmują one między innymi systemy sterowania przemysłowego (ICS), systemy zarządzania budynkami (BMS) i inne zautomatyzowane systemy kontrolne.

Żeby lepiej zobrazować ten podział, warto posłużyć się przykładem: technologie operacyjne odpowiadają m.in. za funkcjonowanie sygnalizacji świetlnej w mieście, a technologie informacyjne przetwarzają dane zbierane z różnych czujników i pozwalają optymalizację działalności sygnalizacji. Pomimo tego, że oba systemy współpracują ze sobą, to wymagają odrębnych podejść, zwłaszcza pod kątem bezpieczeństwa.

Wyzwania związane z transformacją cyfrową

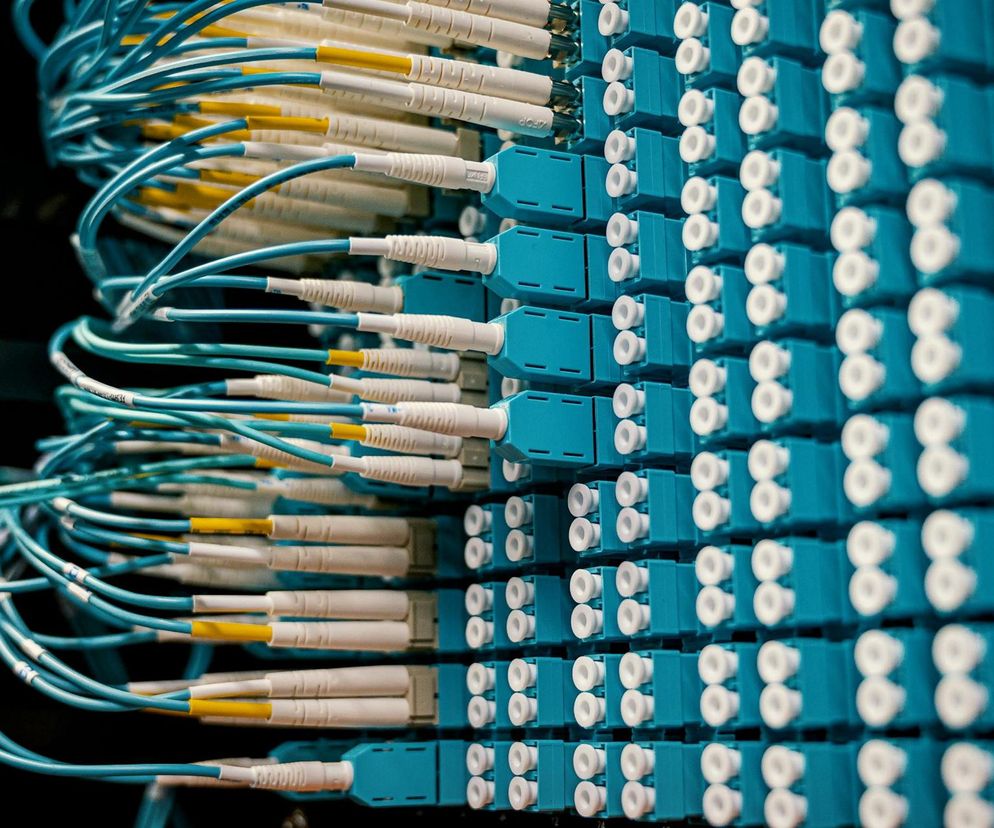

Transformacja cyfrowa i rosnąca integracja systemów OT i IT sprawiają, że nie mogą one funkcjonować już niezależnie. Aby procesy operacyjne i informatyczne przebiegały sprawnie, systemy te muszą być w stałej komunikacji, nieustannie wymieniając dane i współpracując na wielu poziomach. Wpływa to m.in. na wspomnianą optymalizację, ale również identyfikację problemów zanim jeszcze przerodzą się w poważne awarie.

Jednak systemy OT były projektowane jako odizolowane, nierzadko bez dostępu do sieci. To właśnie dlatego podłączenie ich do Internetu zwiększa ryzyko cyberataków. Przykłady ataków na systemy zarządzające ruchem drogowym, infrastrukturą energetyczną (w tym elektrowniami), zapewnianiem wody pitnej i oczyszczaniem ścieków jak m.in. wojna w Ukrainie czy ataki w Europie Zachodniej i Stanach Zjednoczonych pokazują, że zagrożenia mają charakter zarówno fizyczny, jak również cybernetyczny.

Pomocne mogą okazać się rozwiązania stosowane w IT, takie jak wyspecjalizowane zespoły ds. bezpieczeństwa, sztuczna inteligencja, uczenie maszynowe. Algorytmy AI mogą nie tylko wykrywać pierwsze sygnały dotyczące fizycznej awarii, ale także podejrzane zachowania w sieci, nietypowe zachowania użytkowników, identyfikować niepożądane punkty wejścia do systemu i luki w zabezpieczeniach. W kontekście tych wyzwań, według badania Omdia z 2023 roku, tylko 12% organizacji było w stanie zmniejszyć liczbę używanych narzędzi bezpieczeństwa w ciągu ostatnich 12 miesięcy, mimo że około dwie trzecie podmiotów planowało ich konsolidację. .

Ponieważ coraz więcej ataków odbywa się za pomocą przejętych danych uwierzytelniających, coraz większą rolę będzie odgrywać analiza behawioralna, , również w systemach OT. W ciągu ostatnich 18 miesięcy wielu dostawców rozwiązań tożsamościowych nabyło startupy specjalizujące się w detekcji zagrożeń tożsamości, co podkreśla rosnącą wagę tożsamości w cyberbezpieczeństwie.

Równocześnie, z uwagi na coraz większe powiązanie OT i IT, trzeba na nie patrzeć holistycznie, jako część większego systemu. Z tego względu organizacje muszą skutecznie zarządzać dostępem do danych i systemów, wprowadzając politykę nawet nie ograniczonego lecz „zerowego zaufania” i regularnie sprawdzać dane uwierzytelniające użytkowników sieci.

Rola państwa w ochronie infrastruktury krytycznej

Wiodącą rolę w zmianie podejścia do cyberbezpieczeństwa OT powinno pełnić państwo. Zarówno poprzez wdrażanie najnowszych rozwiązań, jak i działania legislacyjne oraz informacyjne. Rząd powinien działać bardziej zdecydowanie, silniej i dokładniej kontrolować nie tylko państwową infrastrukturę krytyczną. Wprowadzenie unijnych rozporządzeń, takich jak NIS2, zmierzających do podniesienia poziomu zabezpieczeń, to krok w dobrym kierunku, ale organizacje powinny również wdrożyć rekomendacje zawarte w dokumencie NIST 800-82r3.

Ataki na infrastrukturę krytyczną mają wpływ na każdą firmę, urząd i obywatela. Dlatego konieczne jest maksymalne zabezpieczenie przed tymi zagrożeniami. Pomimo rosnącej świadomości, tylko około 25% decydentów ds. cyberbezpieczeństwa OT uznało zabezpieczenia dostępu do infrastruktury operacyjnej za priorytet. Wzmacnianie cyberbezpieczeństwa to wyzwanie, które wymaga ścisłej współpracy sektora publicznego i prywatnego. W tym przypadku jedynie holistyczne podejście może zapewnić skuteczną ochronę przed stale rosnącymi zagrożeniami.

Polecany artykuł: